SERVICES

Threat Intelligence & Threat Hunting

Früh erkennen. Zielgerichtet reagieren. Bedrohungen eliminieren.

In einer digitalen Welt, in der Cyberangriffe immer raffinierter und zielgerichteter werden, reicht reaktive Sicherheit längst nicht mehr aus. Mit unserem Service im Bereich Threat Intelligence & Threat Hunting identifizieren wir nicht nur bekannte Gefahren – wir spüren auch bisher unentdeckte Bedrohungen auf, bevor sie Schaden anrichten können.

Unsere spezialisierten Analysten arbeiten mit hochentwickelten Tools, um verdächtige Aktivitäten in Ihren Systemen in Echtzeit zu erkennen, zu analysieren und gezielt auszuschalten. Durch die Kombination von intelligenter Bedrohungsanalyse und proaktivem Jagen nach Angreifern stärken wir Ihre Abwehrkräfte nachhaltig – kontinuierlich und vorausschauend.

Ihre Vorteile auf einen Blick:

- Frühzeitige Erkennung von Zero-Day-Exploits und APTs

- Echtzeit-Datenanalyse aus globalen Threat-Feeds

- Reduktion von Reaktionszeiten und Schäden

- Schutz sensibler Daten und kritischer Infrastrukturen

- Maßgeschneiderte Reports und Empfehlungen

Verlassen Sie sich nicht auf Glück – verlassen Sie sich auf fundierte Bedrohungsintelligenz.

Penetrationstests & TLPT

Wie gut ist Ihre IT wirklich geschützt? Finden wir es gemeinsam heraus – bevor es jemand anderes tut.

Unsere Penetrationstests sind mehr als technische Prüfungen – sie sind kontrollierte, realitätsnahe Angriffssimulationen, die zeigen, wie ein echter Angreifer Ihre Systeme ausnutzen würde. Dabei analysieren wir gezielt Netzwerke, Anwendungen, Endgeräte und Schnittstellen, um Schwachstellen zu finden, die im Alltag oft unbemerkt bleiben.

Doch wir gehen noch weiter:

Mit dem Threat-Led Penetration Testing (TLPT) versetzen wir uns in die Denkweise realer Bedrohungsakteure. Wir nutzen aktuelle Bedrohungsinformationen und entwickeln individuelle Angriffsszenarien – abgestimmt auf Ihre Branche, Ihr Geschäftsmodell und Ihre spezifischen Risiken.

Das Ergebnis ist ein praxisnaher Sicherheitstest, der genau dort ansetzt, wo echte Gefahren lauern.

✅ Was wir liefern:

- Reale Angriffsszenarien basierend auf aktuellen Bedrohungslagen

- Detaillierte Auswertungen mit klaren, priorisierten Schwachstellen

- Konkrete Maßnahmen zur nachhaltigen Risikominimierung

- Nachtests (optional) zur Überprüfung Ihrer Verbesserungen

- Verständliche Dokumentation – für Technik, Management und Audit

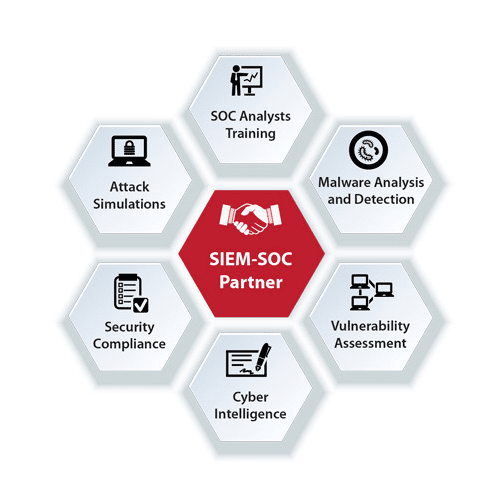

🧠 SIEM- & SOC-Integration

Erkennen. Reagieren. Schützen – in Echtzeit.

Digitale Bedrohungen schlafen nie – und deshalb braucht Sicherheit ständige Aufmerksamkeit. Mit unseren SIEM-Lösungen (Security Information and Event Management) behalten Sie jederzeit den Überblick über sicherheitsrelevante Ereignisse in Ihren Systemen.

Wir integrieren nicht nur leistungsstarke SIEM-Plattformen, sondern bauen mit Ihnen gemeinsam ein Security Operations Center (SOC) auf oder erweitern Ihr bestehendes. So entsteht eine zentrale Schaltstelle für die Überwachung, Analyse und Reaktion auf Sicherheitsvorfälle – rund um die Uhr.

✅ Ihre Vorteile

- 24/7-Echtzeitüberwachung kritischer Systeme

- Zentrale Alarm- und Ereignisverwaltung

- Automatisierte Analyse & Korrelation von Log-Daten

- Schnelle Reaktionszeiten bei Sicherheitsvorfällen

- Anbindung an bestehende IT-Infrastruktur

☁️ Cloud & IT-Support

Flexibel, sicher und immer für Sie da.

Moderne Unternehmen arbeiten heute in der Cloud – flexibel, ortsunabhängig und effizient. Doch wo Daten fließen, lauern auch Risiken. Wir sorgen dafür, dass Ihre Cloud-Infrastruktur nicht nur leistungsstark, sondern auch rundum abgesichert ist.

Ob Microsoft 365, hybride Umgebungen oder private Clouds – wir unterstützen Sie beim Aufbau, der Wartung und der Absicherung Ihrer Cloud-Systeme. Und sollte es doch einmal haken, steht unser IT-Support-Team bereit – schnell, zuverlässig und lösungsorientiert.

✅ Was wir bieten:

- Sichere Einrichtung und Verwaltung Ihrer Cloud-Plattformen

- Schutz sensibler Daten vor unbefugtem Zugriff

- Permanente Systemüberwachung und -pflege

- Schneller IT-Support bei Ausfällen oder Problemen

- Skalierbare Lösungen – mit Blick auf Ihre Zukunft

📘 ISMS & ISO-Beratung

Strukturierte Sicherheit beginnt mit klaren Standards.

Ein funktionierendes Informationssicherheits-Managementsystem (ISMS) ist heute mehr als nur ein Nice-to-have – es ist die Grundlage für Vertrauen, Compliance und langfristige Resilienz. Wir begleiten Sie Schritt für Schritt beim Aufbau und der Optimierung eines ISMS, das perfekt zu Ihrer Organisation passt.

Dabei orientieren wir uns an international anerkannten Standards wie ISO/IEC 27001 und ISO 31000. Unsere Beratung ist praxisnah, nachvollziehbar und auf Ihre realen Geschäftsprozesse zugeschnitten – egal ob Sie zertifiziert werden möchten oder einfach mehr Sicherheit und Struktur schaffen wollen.

✅ Unser Leistungsangebot:

- Analyse Ihrer aktuellen Sicherheitsorganisation

- Aufbau und Einführung eines ISMS nach ISO 27001

- Risikobewertung gemäß ISO 31000

- Dokumentations- und Prozessberatung

- Vorbereitung auf interne und externe Audits

Mehr Sicherheit, weniger Unsicherheit – mit einem ISMS, das lebt und wirkt.

📋 Interne & Externe Audits

Objektive Prüfungen – für echte Sicherheit und Vertrauen.

Objektive Prüfungen – für echte Sicherheit und Vertrauen.

Sicherheitsprozesse wirken nur dann zuverlässig, wenn sie regelmäßig überprüft werden – neutral, systematisch und nachvollziehbar. Unsere internen und externen Audits helfen Ihnen dabei, Sicherheitslücken frühzeitig zu erkennen, regulatorische Anforderungen zu erfüllen und Ihre Organisation kontinuierlich weiterzuentwickeln.

Ob als Vorbereitung auf eine Zertifizierung, als Teil eines bestehenden ISMS oder zur Qualitätssicherung: Wir prüfen Ihre Prozesse unabhängig und fundiert – mit klarem Blick und langjähriger Erfahrung.

✅ Ihre Vorteile:

- Objektive Beurteilung Ihrer Sicherheitsmaßnahmen

- Erkennung von Schwächen & Verbesserungspotenzial

- Vorbereitung auf ISO-Zertifizierungen und externe Prüfungen

- Dokumentation und Handlungsempfehlungen für Management & IT

- Mehr Transparenz und Sicherheit im gesamten Unternehmen

Audit heißt bei uns nicht Kontrolle – sondern konstruktive Begleitung auf dem Weg zu mehr Sicherheit.